Überwachungskameras für Daheim versprechen mehr Sicherheit. Aber nur aus Sicht des Hausbesitzers. Aus dem Internet heraus sind diese Kameras ein einziges Paket großer und kleiner Sicherheitslücken.

Dieser Artikel ist Teil meiner Serie „IP-Cams: Unsafe by Design“. Die anderen Artikel sind über die Suche zu finden.

Mit wem spreche ich?

Es ist wichtig zu wissen, mit welchem Betriebssystem man zu tun hat. Die erste Vermutung ist ein auf Unix oder Linux basierendes System. Über OS-Fingerprinting über das Netzwerk kann man ungefähr herausfinden, mit was man zu tun hat.

Beim vorliegenden Gerät ergibt sich somit Linux 2.6.32 bis maximal 3.5. Somit ist der Betriebssystemkern entweder von Ende 2009 oder Mitte 2012. Es steht außer Frage, das hier einiges an Sicherheitslücken schlummern muss.

Offene Ports

Natürlich läuft auf dem System mehr als der blanke Linux-Kernel. Wichtig hier sind die Dienste, die über das Netzwerk lauschen

- Port 88 (tcp)

- Port 443 (tcp)

- Port 554 (udp)

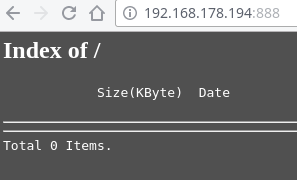

- Port 888 (tcp)

- Port 8080 (tcp)

Port 88, 443, 888 und 8080 sind mehr oder minder für HTTP(s) zuständig. Port 554 ist für das Real Time Streaming Protocol RTSP aktiv.

Software

Durch den Scan und aus den Ports erhaltenen Antworten lassen sich folgende Programme ermitteln:

- lighttpd 1.4.35 vom März 2014

- „Streaming Media Server“ – Version nicht ermittelbar

- thttpd vom 15. August 2014

Zertifikate oder: Totalversagen auf ganzer Linie

Es gibt für den HTTP-Server auf Port 443 auch ein vorinstalliertes SSL-Zertifikat. Vorweg sei gesagt: Das Zertifikat ist eher für den DynDNS-Dienst des Herstellers gedacht als für sicheren Zugriff im Heimnetz. Weil:

- Der commonName ist auf den Hersteller-DynDNS-Dienst gesetzt

- Ausgestellt von der Certificate Authority WoSign, welche u. a. aus Firefox entfernt wurde

- Abgelaufen (seit 07.12.2016)

- Unterschrieben mit SHA1

Fassen wir also zusammen: Das Zertifikat ist gar nicht mehr gültig, wurde vorher wegen unsicherem Algorithmus (SHA-1) angemängelt und wurde von einer CA ausgestellt, die das Vertrauen entzogen bekommen hat. Das das Zertifikat auch von Heartbleed betroffen ist, macht die Liste nur noch länger.

Ergo ist das Zertifikat schon seit einiger Zeit nutzlos. Wenn man gar nicht erst den DynDNS-Dienst des Herstellers verwendet hat, hatte das Zertifikat nie eine wirkliche Funktion. Das Zertifikat lässt sich nicht entfernen/ austauschen

Zusammenfassung

Was lässt sich von außen über das Gerät sagen? Vieles. Und vor allem, dass man sich damit begnügt, alte Software einzusetzen nach dem Motto „never change a running system“.

- Alter Linux-Kernel (von 2009 bis 2012)

- Die meisste Anwendungssoftware ist schon mehr als 3 Jahre alt

- Zertifikat abgelaufen und vor Ablaufdatum bereits nur beschränkt funktional

- Mehrere Webserver laufen auf dem System, teilweise ohne sichtbare Funktion